Если вы когда-либо запускали мультиплеерную игру или любое приложение с доступом к интернету на компьютере под управлением Windows, то наверняка сталкивались со всплывающим окном встроенного брандмауэра. Система запрашивает разрешение на использование сетевого подключения для запущенной программы. Обычно пользователи, не задумываясь, нажимают кнопку подтверждения — ведь хочется поскорее запустить игру или приложение, а назойливое окно отвлекает от главной цели.

Между тем спешка здесь неуместна. Брандмауэр, или файрвол (от английского firewall — «огненная стена»), представляет собой важнейший инструмент безопасности, способный защитить компьютер от вирусов, несанкционированного доступа и множества других киберугроз. В данной статье мы подробно рассмотрим устройство межсетевых экранов, принципы их работы и познакомимся с решениями, превосходящими стандартный файрвол Windows по функциональности и надёжности.

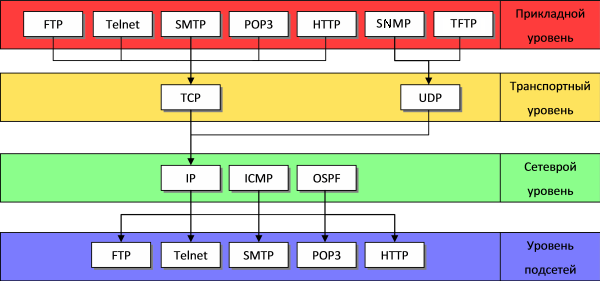

Основы сетевой архитектуры: модель TCP/IP

Прежде чем углубиться в специфику работы файрвола, необходимо разобраться в фундаментальных принципах функционирования компьютерных сетей. Понимание сетевой архитектуры поможет осознать, на каких уровнях применяются межсетевые экраны и какие задачи они решают.

Современный интернет построен на основе сетевой модели TCP/IP. Расшифровывается эта аббревиатура как Transmission Control Protocol/Internet Protocol — протокол управления передачей и интернет-протокол. Эта модель определяет правила и последовательность передачи любых данных по сети.

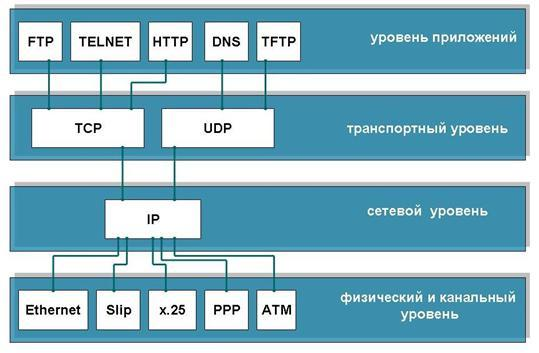

Архитектура TCP/IP состоит из четырёх уровней: прикладного, транспортного, межсетевого и канального. Каждый из них выполняет специфические функции в процессе передачи информации.

Прикладной уровень

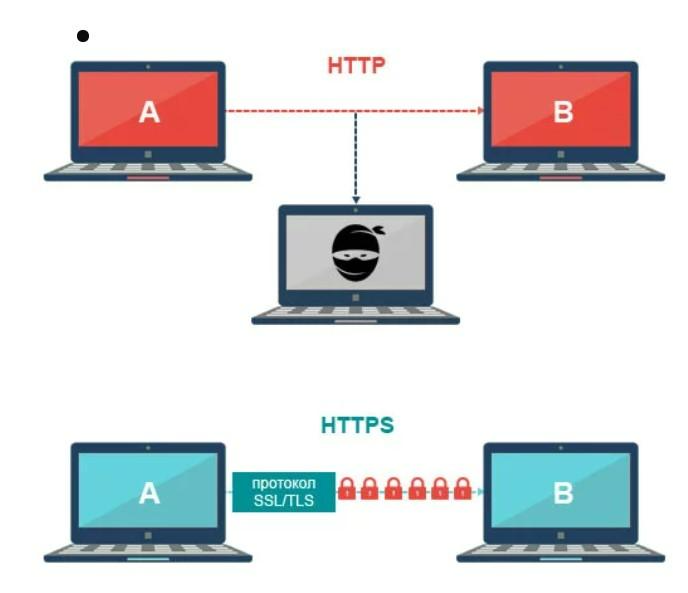

Верхний уровень модели — прикладной. На нём работают все сетевые приложения, которыми мы ежедневно пользуемся: веб-браузеры, почтовые клиенты, онлайн-игры и многие другие программы. Именно на этом уровне функционируют такие известные протоколы, как HTTP и HTTPS.

HTTP-протокол и его защищённая версия HTTPS используются браузером каждый раз при открытии веб-страницы. Когда вы просматриваете видео на YouTube, браузер применяет технологию потокового воспроизведения через HTTP-протокол для передачи видеоконтента.

Проще говоря, прикладной уровень необходим для того, чтобы приложения на компьютере пользователя могли взаимодействовать с приложениями на удалённом сервере.

На этом уровне программы формируют данные в специальный формат — для каждого протокола он индивидуален. Перечень протоколов не ограничивается HTTP и HTTPS. Существуют и другие: FTP для передачи крупных файлов, а также RDP и SSH для удалённого подключения к другим компьютерам.

После формирования данные передаются получателю. На этом этапе в процесс вступает следующий уровень — транспортный.

Транспортный уровень

Транспортный уровень отвечает за передачу данных между устройствами, а в некоторых случаях — за гарантию их доставки в полной целости. Если поддержка протоколов прикладного уровня обычно реализуется в самих приложениях, то взаимодействие с транспортными протоколами происходит на уровне операционной системы.

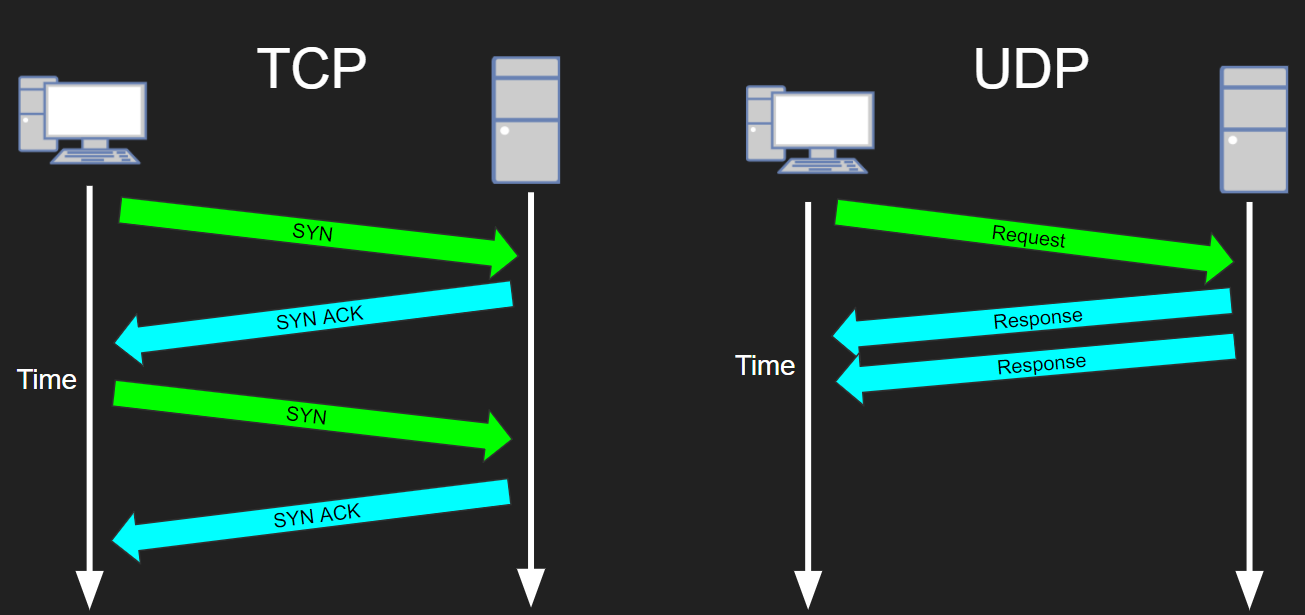

Основные протоколы транспортного уровня — TCP и UDP. В чём заключается их различие?

TCP (Transmission Control Protocol) используется в случаях, когда критически важна полная доставка всех данных без потерь. Перед началом обмена информацией оба участника устанавливают соединение между собой путём обмена несколькими специальными пакетами.

Пакетами называются блоки информации, передаваемой по сети. Они содержат как служебные данные, используемые протоколами, так и фрагменты передаваемых файлов.

После установления соединения отправитель начинает последовательно передавать пакеты с информацией. Перед отправкой каждого нового фрагмента данных система проверяет у получателя, успешно ли доставлены предыдущие пакеты. Если обнаруживается потеря, утраченные данные отправляются повторно.

Такой механизм позволяет избежать утери важных частей передаваемой информации. Надёжный TCP-протокол применяется при отправке файлов, сообщений и в других ситуациях, где недопустима потеря данных.

UDP (User Datagram Protocol) используется в тех случаях, когда целостностью данных можно пренебречь ради скорости передачи. Этот протокол выполняет ту же функцию отправки пакетов получателю, но делает это без предварительного установления соединения. В процессе передачи UDP не проверяет факт получения данных. Следовательно, некоторые части информации могут быть потеряны.

Возникает закономерный вопрос: зачем нужен настолько ненадёжный протокол?

Проверка получения и повторная отправка утерянных пакетов требуют времени, что снижает скорость передачи данных. В потоковом видео или онлайн-играх задержки критичны для пользовательского опыта. Поэтому UDP-протокол активно применяют стриминговые платформы и разработчики мультиплеерных проектов.

Кстати, на транспортном уровне используются порты — своеобразные адреса в рамках одного устройства. Благодаря портам на одном компьютере могут одновременно работать с сетью разные приложения. Один компьютер имеет один IP-адрес, но портов на устройстве может быть более 65 тысяч.

Межсетевой уровень

Для надёжной доставки данных и подтверждения их получения необходимо знать, куда именно их отправлять. Этой задачей занимается межсетевой уровень, расположенный ниже транспортного.

Ключевой протокол этого уровня — IP (Internet Protocol).

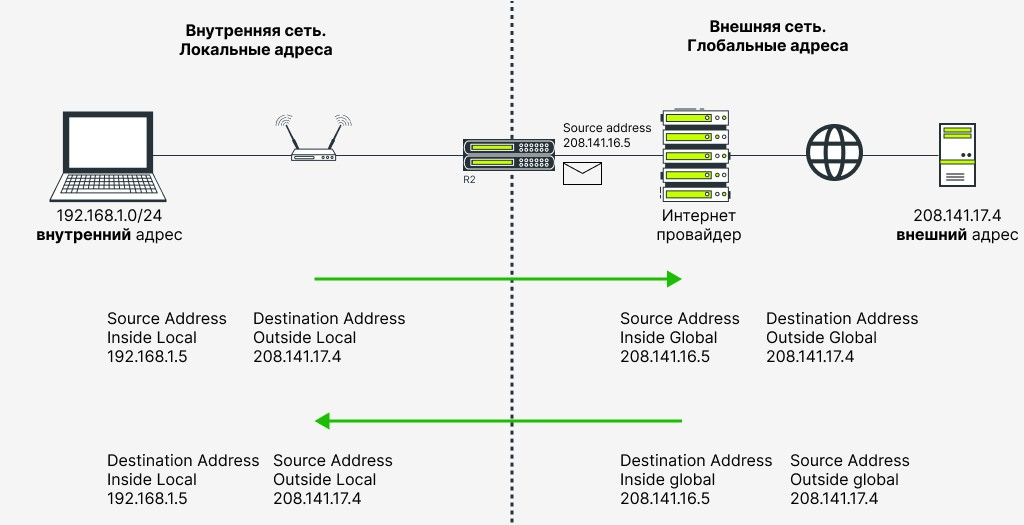

У каждого устройства в интернете имеется уникальный IP-адрес. Однако поскольку количество возможных адресов ограничено, а устройств в мире огромное количество, применяется концепция подсетей. Современный интернет представляет собой не просто компьютеры, соединённые напрямую друг с другом, а сложную иерархическую структуру, состоящую из множества подсетей, которые сами являются частью более крупных сетей.

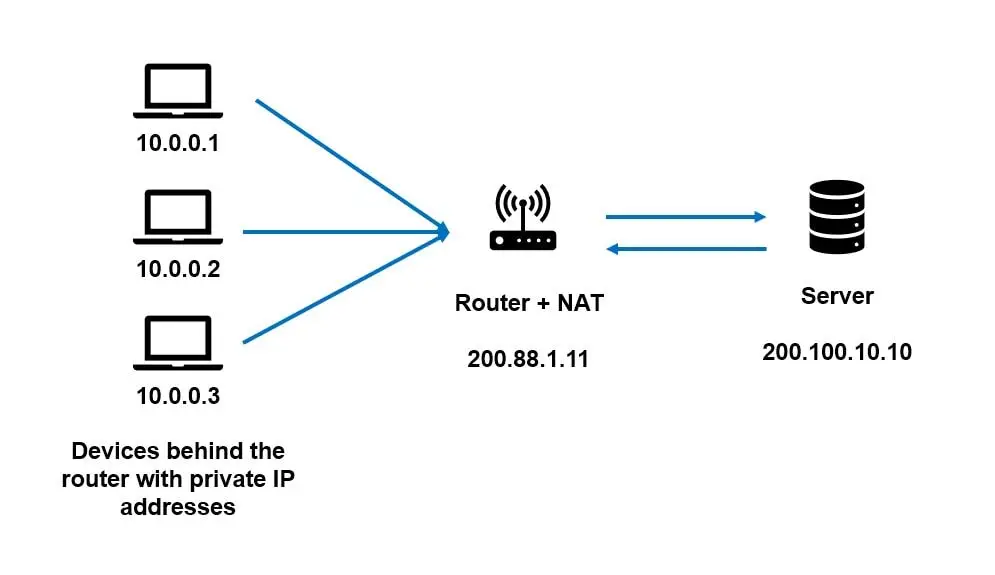

Даже у домашнего компьютера или смартфона не один IP-адрес, а два: внешний и внутренний. Внешний адрес — это фактически IP-адрес маршрутизатора (роутера), поскольку именно он обеспечивает связь с внешним миром. Внутренний адрес необходим самому роутеру для определения, какому именно устройству внутри домашней сети передать полученные данные.

Сам маршрутизатор также не является конечным узлом — он подключён к другим, более высокоуровневым маршрутизаторам у интернет-провайдера.

Для построения маршрута передачи данных из одной сети в другую, проходя через все промежуточные точки, и служит IP-протокол на межсетевом уровне.

Канальный уровень

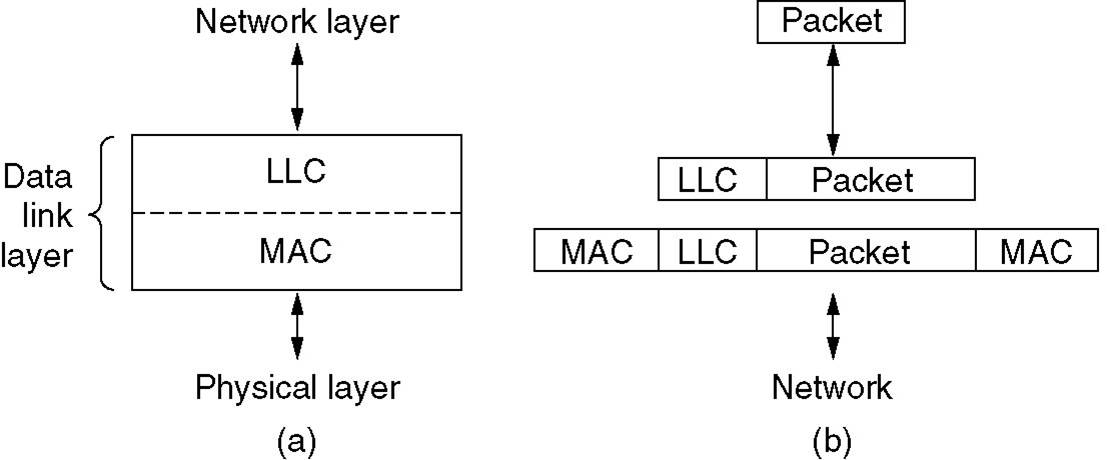

В самом низу модели TCP/IP находится канальный уровень. Необходимо помнить, что все устройства в сети прежде всего соединены физически — либо проводами, либо с помощью радиосигнала по Wi-Fi. На канальном уровне информация передаётся в физическом виде. Ethernet и Wi-Fi являются протоколами этого уровня.

В детали того, как именно радиоволны или электрические сигналы в кабеле передают данные, мы углубляться не будем. Однако канальный уровень включает несколько интересных аспектов, о которых стоит рассказать.

Дело в том, что протокол Ethernet не работает с IP-адресами. Как же он определяет, кому отправлять пакеты данных? Вместо IP-адресов Ethernet использует MAC-адреса, которые ещё называют физическими адресами устройств. Они присутствуют у любого устройства в сети и, в отличие от IP-адресов, полностью уникальны и неизменны.

MAC-адреса отправителей и получателей добавляются к пакетам данных с вышестоящих уровней. В результате формируются фреймы — блоки информации, которые передаются на канальном уровне. Взаимодействием с протоколом Ethernet занимаются уже не программное обеспечение или операционная система, а сетевые адаптеры.

Файрвол: защита на разных уровнях сети

Где же в описанной сетевой архитектуре находится место для файрвола? На самом деле, межсетевой экран может функционировать не на одном уровне, а сразу на нескольких.

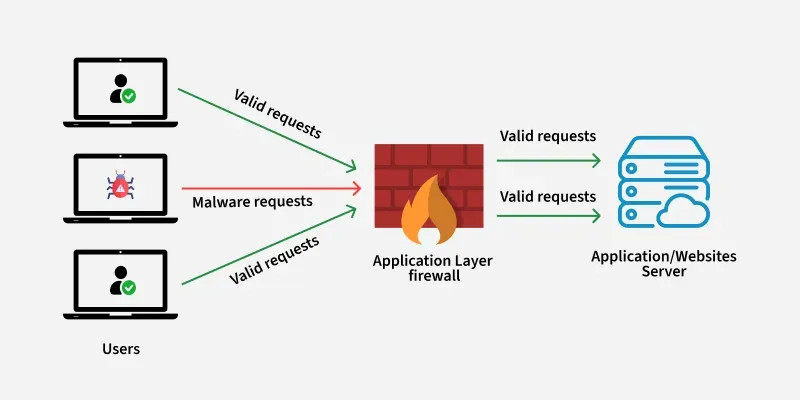

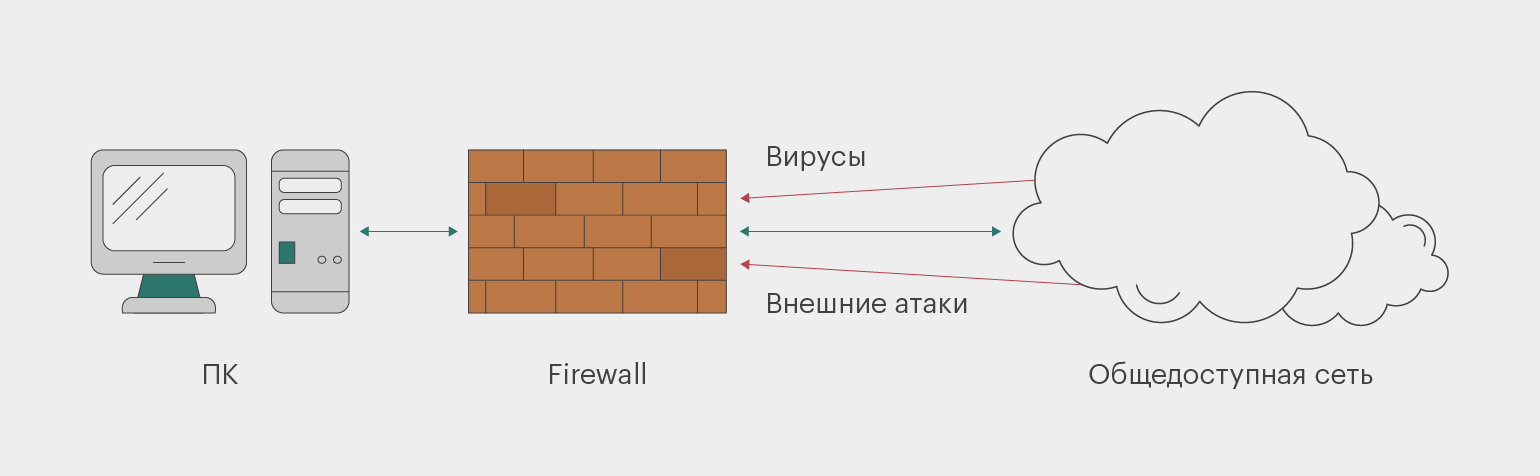

Файрвол не зря называют межсетевым экраном — он защищает одну сеть от воздействия другой. Его задача — фильтровать трафик и предотвращать получение устройствами внутри локальной сети определённых данных извне. Также файрвол может блокировать отправку информации наружу.

Принцип работы межсетевого экрана

Межсетевой экран выполняет свою работу, пропуская через себя весь входящий и исходящий трафик. Наиболее распространённый тип брандмауэра — пакетный фильтр. Такой файрвол проверяет пакеты, сверяясь с заранее установленными правилами, которые описывают критерии допустимого трафика. Этот экран работает на межсетевом уровне и фильтрует по IP-адресам, номерам портов и используемым протоколам.

Виды угроз в сетевом трафике

Каким образом трафик может представлять опасность?

Самая очевидная угроза — входящий трафик от злоумышленников. Они могут просканировать доступные из внешней сети устройства, обнаружить в них уязвимости и попытаться использовать их для проникновения в локальную сеть. Это даёт возможность похитить конфиденциальные данные или вывести из строя критически важные сервисы. Также злоумышленники могут организовать DoS-атаку (атаку типа «отказ в обслуживании»), перегрузив систему запросами. Не следует забывать о вредоносном программном обеспечении: различные вирусы и троянские программы могут попытаться отправить файлы с компьютера пользователя на удалённый сервер злоумышленников.

В других случаях угроза может исходить изнутри локальной сети. Например, «умный» холодильник или лампочка, которые слишком часто обращаются к внешнему интернету и могут передавать приватную информацию. В корпоративных средах или учебных заведениях файрвол часто используется не только для защиты от взлома, но и для ограничения доступа сотрудников или студентов к определённым ресурсам.

Угроз от сетевого трафика существует немало, и для каждого типа разработаны различные решения, которые располагаются на разных уровнях сетевой модели. Технологий фильтрации существует огромное множество, поэтому остановимся на наиболее интересных и распространённых.

SPI и NAT: незаметная защита в вашем роутере

С высокой вероятностью вы ежедневно используете файрвол, о существовании которого даже не подозреваете. Это современная версия межсетевых экранов, включающая технологии SPI и NAT. Принцип работы достаточно прост: система позволяет трафику из интернета поступать во внутреннюю сеть только в том случае, если его запросило какое-либо устройство, и возвращаемая сервером информация соответствует запрошенной. Все остальные пакеты извне отклоняются.

Говоря ещё проще, файрвол запрещает обращение к локальным устройствам снаружи, но разрешает трафик изнутри и контролирует установленное соединение, пока его не завершит внутренний пользователь. За это как раз отвечает технология SPI (Stateful Packet Inspection — инспекция пакетов с сохранением состояния).

Другая встроенная технология — NAT (Network Address Translation — трансляция сетевых адресов) — отвечает за преобразование IP-адресов. Ранее мы говорили, что у компьютера в домашней сети имеется два адреса: внешний и внутренний. В этом процессе как раз задействован NAT. Он преобразует внутренний IP-адрес во внешний, и другие устройства в интернете видят только последний.

Использование NAT усложняет сканирование открытых портов для злоумышленников и блокирует пакеты данных, которые никто во внутренней сети не запрашивал.

Однако все упомянутые до сих пор технологии файрвола лишь сверяются с заранее установленными правилами и проверяют пакеты данных достаточно поверхностно. Они анализируют тип трафика, используемые порты, протоколы и IP-адреса. Иногда этой информации может быть недостаточно для эффективной защиты.

NGFW: межсетевые экраны нового поколения

Многофункциональные устройства нового поколения на базе файрволов получили название NGFW (Next-Generation Firewall — межсетевой экран следующего поколения). Они включают не только стандартные способы фильтрации, но и множество более продвинутых функций.

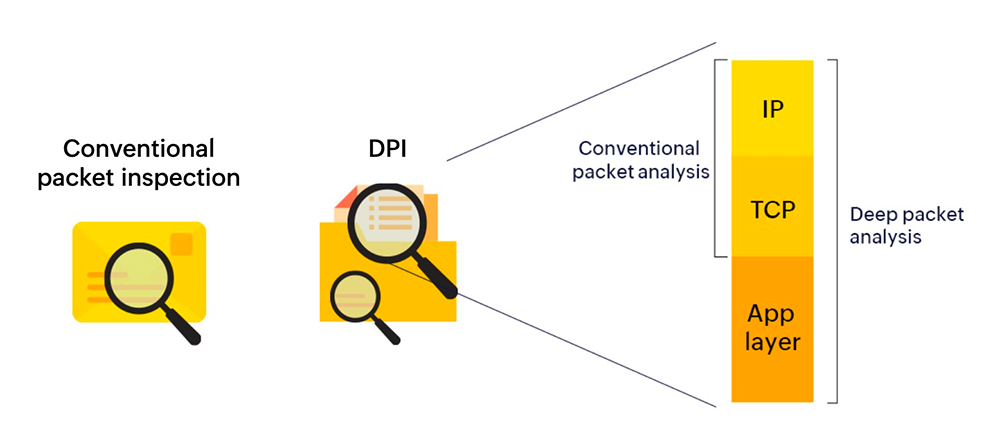

DPI: глубокий анализ пакетов

К их числу относится технология DPI (Deep Packet Inspection — глубокая инспекция пакетов). Она способна определять гораздо больше информации по сравнению с обычным пакетным фильтром, что позволяет фильтровать трафик значительно эффективнее.

DPI анализирует не только номера портов и протоколы, но и содержимое пакетов, их размеры и принадлежность к конкретному приложению. Более того, DPI способна проводить анализ не одного пакета, а последовательности нескольких, распознавая определённые шаблоны поведения. Например, эта система может обнаружить трафик приложения BitTorrent и заблокировать его.

DPI часто устанавливается в сети интернет-провайдера. Именно с помощью этой технологии операторы мобильной связи различают использование мессенджеров и могут не учитывать их в расходе трафика на определённых тарифах.

По состоянию на 2025 год технология глубокого анализа пакетов активно применяется не только провайдерами, но и корпоративными NGFW-решениями, позволяя идентифицировать тысячи различных приложений и протоколов. Это критически важно для обеспечения безопасности в условиях растущего разнообразия сетевых угроз.

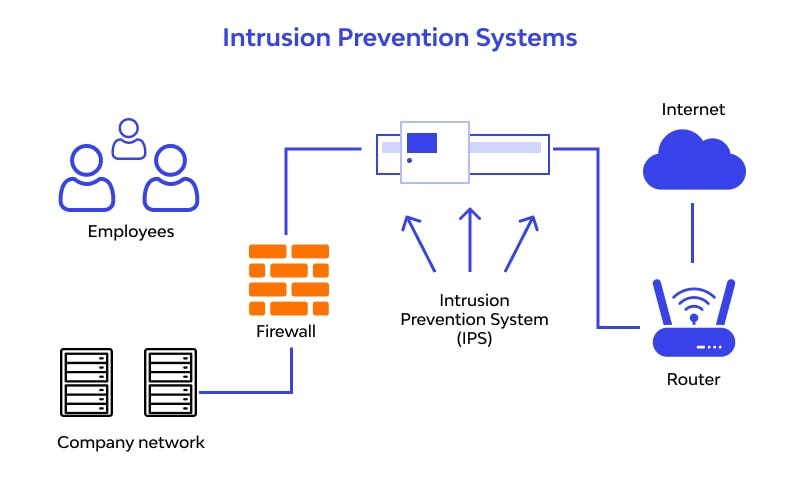

IPS: система предотвращения вторжений

Одна из наиболее совершенных технологий фильтрации называется IPS (Intrusion Prevention System — система предотвращения вторжений). Её реализуют как в виде программного обеспечения, так и в формате аппаратных решений. К примеру, IPS является одним из ключевых компонентов современных российских аппаратных файрволов.

Подобно другим решениям, IPS-системы отслеживают угрозы, постоянно анализируя трафик в реальном времени, а затем блокируют опасность. Главное отличие заключается в методах обнаружения. Существуют различные подходы, но мы рассмотрим два наиболее интересных.

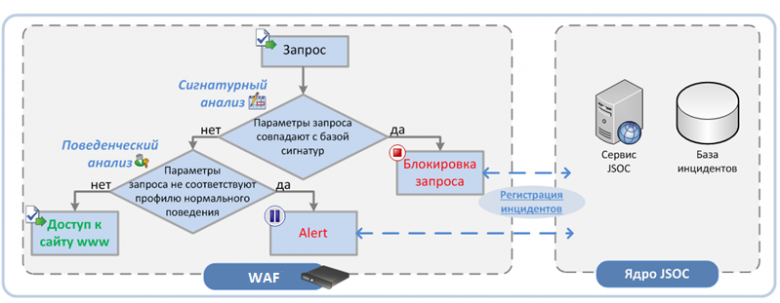

Обнаружение на основе сигнатур

Первый метод называется «обнаружение на основе сигнатур». Принцип работы напоминает механизм антивирусных программ и достаточно прост в понимании. Сигнатурой называют определённое поведение трафика, характерное для атак.

У IPS-систем с подобным механизмом существует специальная база сигнатур, с которой файрвол постоянно сверяется. Эти базы регулярно обновляются и пополняются новыми данными. Например, в России существуют центры исследования киберугроз, которые постоянно обрабатывают данные об атаках, в том числе на крупные компании, наиболее подверженные рискам. После анализа информации специалисты формируют сигнатуры.

После обнаружения каждой новой угрозы в течение короткого времени (обычно в течение суток) сигнатуры попадают в базы IPS современных NGFW-систем, обеспечивая защиту ещё до выпуска обновлений и исправлений для уязвимых систем, приложений и сервисов.

Как и в случае с обычным антивирусом, при совпадении сетевой активности с сигнатурой из базы данных IPS принимает меры и блокирует угрозу.

Обнаружение на основе аномального поведения

Второй метод ещё более интересен. Он называется «обнаружение на основе аномального поведения». Такие системы не требуют постоянного обновления базы данных с сигнатурами. В этом случае IPS непрерывно сравнивает сетевую активность с нормальным состоянием сети.

Чтобы понять, что является нормальным, система сначала проходит машинное обучение в течение нескольких месяцев. Файрвол работает и изучает, какое поведение трафика естественно для данной конкретной сети. Далее в процессе работы IPS отслеживает аномалии — скачки трафика, необычные паттерны соединений — и принимает решения на основе статистического анализа.

Если подобное поведение нормально в определённые дни (например, повышенная нагрузка по понедельникам), система проигнорирует рост активности. Однако если скачок неожиданно сильный или происходит в нетипичное время, файрвол зафиксирует аномалию и предпримет соответствующие меры.

В отличие от более простых межсетевых экранов, IPS-системы способны не просто отсеивать пакеты. Эти файрволы могут блокировать атаки различными методами: начиная от блокировки IP-адресов и разрыва соединений, заканчивая перенаправлением вредоносного трафика в специальные изолированные среды (так называемые «песочницы» или honeypot — «медовые ловушки»).

Программные и аппаратные файрволы

Напоследок стоит отметить, что файрволы могут быть как программными, так и аппаратными.

Программные файрволы

Например, Брандмауэр Windows — это программное решение. Он защищает только конкретный компьютер, фильтруя трафик, поступающий через маршрутизатор. Смартфон или другой компьютер в той же домашней сети всё равно останутся подвержены потенциально опасным пакетам.

Для домашних пользователей такого уровня защиты обычно достаточно. Однако в корпоративных сетях требования к безопасности значительно выше.

Аппаратные файрволы

Компании зачастую несут ответственность за хранение персональных данных своих клиентов и пользователей. Несанкционированный доступ к корпоративной сети может привести к утечке такой информации, затронув обычных людей. А в некоторых случаях проникновение в сеть может даже нарушить работу городской инфраструктуры или крупного производства, что создаёт угрозу не только бизнесу, но и общественной безопасности.

Поэтому серьёзные компании не ограничиваются простыми решениями и усиливают защиту внутренней сети с помощью аппаратных файрволов. Они представляют собой отдельные специализированные серверы, которые устанавливаются между внешней и внутренней сетями.

Аппаратные файрволы значительно производительнее программных и лучше подходят для сетей с большим количеством устройств. Например, современные системы NGFW могут быть оборудованы одним или сразу двумя серверными процессорами высокого класса. Такая вычислительная мощность целиком выделена одной задаче: непрерывному мониторингу безопасности сети.

Вдобавок подобные устройства поддерживают самые продвинутые технологии фильтрации трафика: от DPI до IPS, а также множество других функций, включая защиту от DDoS-атак, фильтрацию веб-контента, антивирусное сканирование потокового трафика и системы предотвращения утечек данных (DLP).

В 2025 году российский рынок межсетевых экранов нового поколения демонстрирует активное развитие. Отечественные производители предлагают решения, адаптированные под требования национального законодательства и специфические запросы российских заказчиков. Практически все ведущие компании в области информационной безопасности разрабатывают собственные NGFW как на основе проприетарных технологий, так и с использованием открытого программного обеспечения.

Заключение

Современные компьютерные сети не обходятся без многоуровневой фильтрации трафика. Практически для каждого уровня сетевой архитектуры существуют технологии, которые проверяют все отправляемые и получаемые данные. Столь эшелонированная защита позволяет предотвратить, а в худшем случае минимизировать ущерб от атак злоумышленников.

Даже в обычной домашней сети работают несколько файрволов: на уровне устройства и маршрутизатора. А выше их защищает файрвол на уровне интернет-провайдера, создавая многослойный барьер безопасности.

Современные межсетевые экраны для серьёзных корпоративных сетей представляют собой нечто большее, чем просто фильтры пакетов. Нынешние файрволы способны самостоятельно обнаруживать источники угроз с помощью глубокого анализа трафика и даже машинного обучения. Такие механизмы появились из-за того, что многие современные атаки невозможно обнаружить, опираясь исключительно на чётко прописанные статические правила.

Теперь вы знаете, как ваши данные защищают файрволы на разных уровнях: начиная с программных решений на домашних устройствах и заканчивая серьёзным аппаратным обеспечением у провайдеров и сервисов, которыми вы пользуетесь. Эта невидимая инфраструктура безопасности работает круглосуточно, обеспечивая защиту вашей цифровой жизни.